Warum eine ISO 27001- Zertifizierung für einen SaaS-Anbieter von Vorteil ist

Das Wichtigste in Kürze

- Die ISO 27001 bietet einen internationalen Standard für die Einführung und den Betrieb eines Informationssicherheits-Managementsystems (ISMS) und schützt Unternehmen vor Risiken der Informationssicherheit.

- Für SaaS-Anbieter ist ein ISMS nach ISO 27001 ein wichtiges Vertriebsargument, weil viele Kunden und Partner nur Unternehmen beauftragen dürfen die ein zertifizierte ISMS vorweisen können.

- Mit einem ISMS nach ISO 27001 schafft ein SaaS-Anbieter die wichtigsten Grundlagen, um gesetzliche Anforderungen wie NIS-2 und DORA zu erfüllen. Die gesetzlichen Anforderungen beziehen sich häufig auf die ISO 27001.

- Ein ISMS-Einführungsprojekt dauert zwischen 6 und 12 Monaten und kann durch den toolgestützten Beratungsansatz von Memex deutlich verkürzt werden.

Einführung

Im heutigen Wettbewerbsumfeld zählt jeder Kunde. Das gilt auch, wenn Sie Software-as-a-Service-Lösungen (SaaS) anbieten. Doch neben der Qualität, Skalierbarkeit und Flexibilität der angebotenen Dienste suchen die Kunden heute sorgfältig nach Anbietern, die ihre Informationen besser schützen können als sie . In Anbetracht dessen ist der Schutz von Informationen, die in das Unternehmen integriert und auf die Kundenzufriedenheit ausgerichtet sind, ein Muss.

Die Implementierung eines effektiven und robusten Informationssicherheits-Managementsystems (ISMS) nach ISO 27001 hilft Ihnen, sich auf die wichtigen Bereiche Ihrer SaaS-Lösungen zu konzentrieren und die Effizienz zu steigern. Die in Ihrem ISMS zu etablierenden Prozesse bilden eine solide Grundlage für den Umgang mit relevanten Risiken und führen zu mehr Effizienz und Gewinn. Dies wiederum verbessert Ihre Kundenakquise und -bindung. Außerdem ist Ihr Management zufrieden und Ihre Mitarbeiter sind motiviert.

In einigen Fällen (z. B. bei öffentlichen Ausschreibungen) ist ein ISO 27001:2013-Zertifikat ein Muss. In anderen Fällen erkennen die Kunden Ihr Engagement für ein hohes Maß an Sicherheit in Ihren SaaS-Lösungen an, wenn Sie nach ISO 27001:2013 zertifiziert sind. Unabhängig von der Situation bringt ISO 27001 viele Vorteile für Ihr Unternehmen, selbst wenn die Kosten für Implementierung anfallen.

Vorteile für einen SaaS-Anbieter

Angesichts einiger Aspekte, die speziell ein SaaS-Unternehmen betreffen, werden Sie vielleicht überrascht sein, wenn Sie einen Blick auf die Norm werfen und darüber nachdenken, was ISO 27001 Ihrem Unternehmen bringen kann. Im Folgenden erfahren Sie, wie Ihr Unternehmen davon profitieren kann:

Erfüllen von Service Levels

Der Risikomanagement-Ansatz von ISO 27001 kann einem SaaS-Anbieter dabei helfen, die Anzahl und die Auswirkungen der häufigsten Vorfälle zu verringern, die das Serviceniveau und/oder die Betriebszeit der Website beeinträchtigen können, und die Service-Performance zu überwachen, wodurch sich die Chancen erhöhen, dass er jederzeit in der Lage ist, die erwarteten Ergebnisse zu liefern.

Business Continuity

Manchmal erweisen sich Vorfälle als weitaus kritischer für einen SaaS-Anbieter, als er normalerweise bewältigen kann, und führen zu einer vollständigen Unterbrechung der Aktivitäten. ISO 27001 kann Funktionen für die Geschäftskontinuität bereitstellen, um sicherzustellen, dass die vereinbarten Mindestdienstleistungsniveaus beibehalten oder schnell wiederhergestellt werden und die Rückkehr zum normalen Betrieb so schnell wie möglich erfolgt.

Dateneigentum und -kontrolle

Für die Kunden ist es ebenso wichtig wie die Tatsache, dass ein SaaS-Anbieter ihre Daten schützt, dass sie als Kunden weiterhin die Kontrolle über ihre eigenen Daten haben. ISO 27001 kann eine Grundlage für die Einrichtung von Zugriffskontrollfunktionen bieten, mit denen die Kunden selbst entscheiden können, wer auf ihre Informationen zugreifen darf, und damit eine bessere Gewähr für die Datenintegrität bieten.

Weltweite Compliance

SaaS-Anbieter haben die ganze Welt als potenzielle Kunden, und ISO 27001 kann ihnen dabei helfen, Gesetze, Vorschriften und andere informationsbezogene rechtliche Anforderungen zu ermitteln, die in jedem Land, in dem sie geschäftlich tätig werden wollen, erfüllt werden müssen, wodurch nicht nur die Risiken für sie selbst, sondern auch für ihre Kunden verringert werden.

Datenschutz Compliance

Sie haben also Ihre Organisation, Prozesse, Rollen und Zuständigkeiten festgelegt und erzielen hervorragende Ergebnisse beim Schutz von Informationen. Sie sind sich auch bewusst, dass potenzielle Kunden einen erstklassigen Service suchen, und Sie müssen ihnen zeigen, dass Sie ihre Investition wert sind. Bevor sie Sie näher kennenlernen, geben Sie ihnen mit einem ISO 27001-Zertifikat eine weltweit anerkannte Garantie, auf die sie sich verlassen können, bis Sie den Beweis für Ihre Effizienz erbringen, sobald sie Ihre Dienste in Anspruch nehmen.

Die ISO 27001 bei SaaS-StartUps

Die ISO 27001 ist ein universeller Standard, der auf jede Organisation angewendet werden kann, unabhängig von ihrer Art, ihrer Größe oder den Dienstleistungen, die sie erbringt. Daher ist ISO 27001 auch für kleine SaaS-Unternehmen mit ihren Besonderheiten (im Vergleich zu großen Organisationen) sehr gut geeignet.

Die Tatsache, dass die ISO 27001 festlegt, WAS zu tun ist und nicht WIE Informationen zu schützen sind, ist der größte Vorteil für kleine SaaS-Unternehmen, da sie nicht gezwungen sind, große Summen zu investieren, um mit dem Spiel zu beginnen.

Im Großen und Ganzen können kleinere SaaS-StartUps ein ISMS auf der Grundlage von ISO 27001 wie folgt einführen:

- Sie schreiben etwa 10 bis 15 Dokumente, um die Anforderungen der Norm und die spezifischen Anforderungen ihres Unternehmens zu erfüllen.

- Schulung des Personals zu relevanten Themen der Informationssicherheit (im Wesentlichen Unterweisung in der Nutzung der entwickelten Dokumentation).

- Sie müssen kein Geld für die Anschaffung neuer Software speziell für das ISMS ausgeben, da sie in den meisten Fällen bereits über die gesamte benötigte Technologie verfügen.

Für SaaS-Organisationen mit bis zu 10 Mitarbeitern dauert die ISMS-Einführung in der Regel etwa drei Monate, wobei der Hauptverantwortliche für die Einführung etwa 20 % seiner Arbeitszeit für dieses Projekt aufwendet.

Melden Sie sich für das kostenlose Webinar ISO 27001: Ein Überblick über den ISMS-Implementierungsprozess an, um zu erfahren, wie die Implementierung auf effiziente Weise erfolgen kann.

Die ISO 27001 bei Remote-First Unternehmen

Wenn wir über SaaS-Lösungen sprechen, geht es meist um die Infrastruktur und die Qualität der vom SaaS-Anbieter erbrachten Dienstleistung. Die meisten neuen SaaS-Unternehmen arbeiten jedoch als virtuelle Teams. Mitarbeiter und Auftragnehmer arbeiten nicht in den Räumlichkeiten des Unternehmens, sondern von Heimbüros aus (manchmal sogar in verschiedenen Ländern) wo sie oft mit unterschiedlichen Technologien und eigenen Geräten auf die Dienste zugreifen Dies stellt natürlich eine besondere Sicherheitsherausforderung dar, für die ISO 27001 Unterstützung bieten kann.

In diesem Szenario kann ISO 27001 auch dazu verwendet werden, Risiken im Zusammenhang mit dem Zugriff auf Informationen von außerhalb des Standorts und mit Geräten, die nicht im Besitz der Organisation sind, zu identifizieren, wobei Kontrollen wie diese implementiert werden müssen:

- Zulässige Nutzung von Vermögenswerten, um sicherzustellen, dass es für alle Mitarbeiter und Auftragnehmer klare Regeln für die Nutzung von Informationssystemen und anderen Informationswerten gibt.

- Beschäftigungsbedingungen, um sicherzustellen, dass die Rollen und Verantwortlichkeiten im Bereich der Informationssicherheit verstanden und formell akzeptiert werden (interessanterweise sind die häufigsten Sicherheitsvorfälle nicht auf vorsätzliche Angriffe zurückzuführen, sondern auf mangelndes Bewusstsein für die Verantwortlichkeiten im Bereich der Informationssicherheit und die Konsequenzen für den Einzelnen oder das Unternehmen, wenn die Informationssicherheit kompromittiert wird).

- Sicherheit von Eigentum und Vermögenswerten außerhalb der Geschäftsräume, um sicherzustellen, dass angemessene Kontrollen durchgeführt werden, um die mit der Arbeit außerhalb der Geschäftsräume der Organisation verbundenen Risiken zu bewältigen (z. B. Beschränkung des Zugangs zu Räumlichkeiten, keine unbeaufsichtigten Geräte usw.).

- Vereinbarungen über die Weitergabe von Informationen, um sicherzustellen, dass es klare Regeln für den Schutz der Sicherheit von Informationen gibt, wenn diese innerhalb oder außerhalb der Organisation weitergegeben werden.

Kurz gesagt, mit ISO 27001 kann ein SaaS-Unternehmen nicht nur die Vermögenswerte in seinen Räumlichkeiten schützen, sondern auch geeignete Regeln festlegen, um den Schutz von Informationen zu gewährleisten, wenn virtuelle Teams darauf zugreifen, unabhängig davon, von wo aus sie arbeiten.

So definieren Sie den richtigen Anwendungsbereich

Die Festlegung des Geltungsbereichs eines Informationssicherheits-Managementsystems (ISMS) erfordert ein klares Verständnis dessen, was geschützt werden muss, um das Risiko einer Kompromittierung von Informationen zu minimieren. Server in Cloud-Umgebungen stellen eine zusätzliche Herausforderung bei diesem kritischen Schritt der ISMS-Implementierung dar.

Die Flexibilität von Cloud-Lösungen bietet zwar viele Optionen, aus denen ein Unternehmen wählen kann, um seine Anforderungen zu erfüllen. Sie können aber auch zu unterschiedlichen Risikoszenarien führen, die sich stark auf die Definition des Anwendungsbereichs auswirken können.

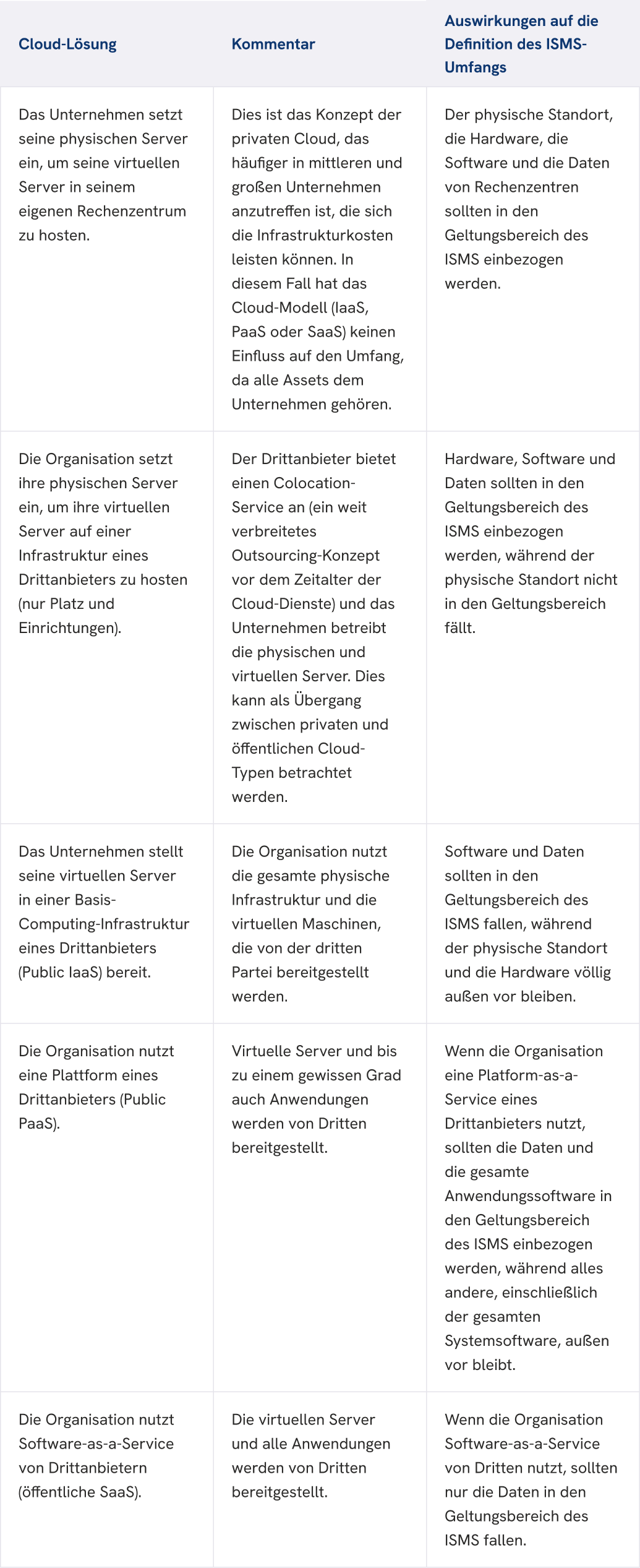

Nachfolgend sind die gängigsten Cloud-Lösungen in der Reihenfolge ihrer zunehmenden Komplexität aufgeführt:

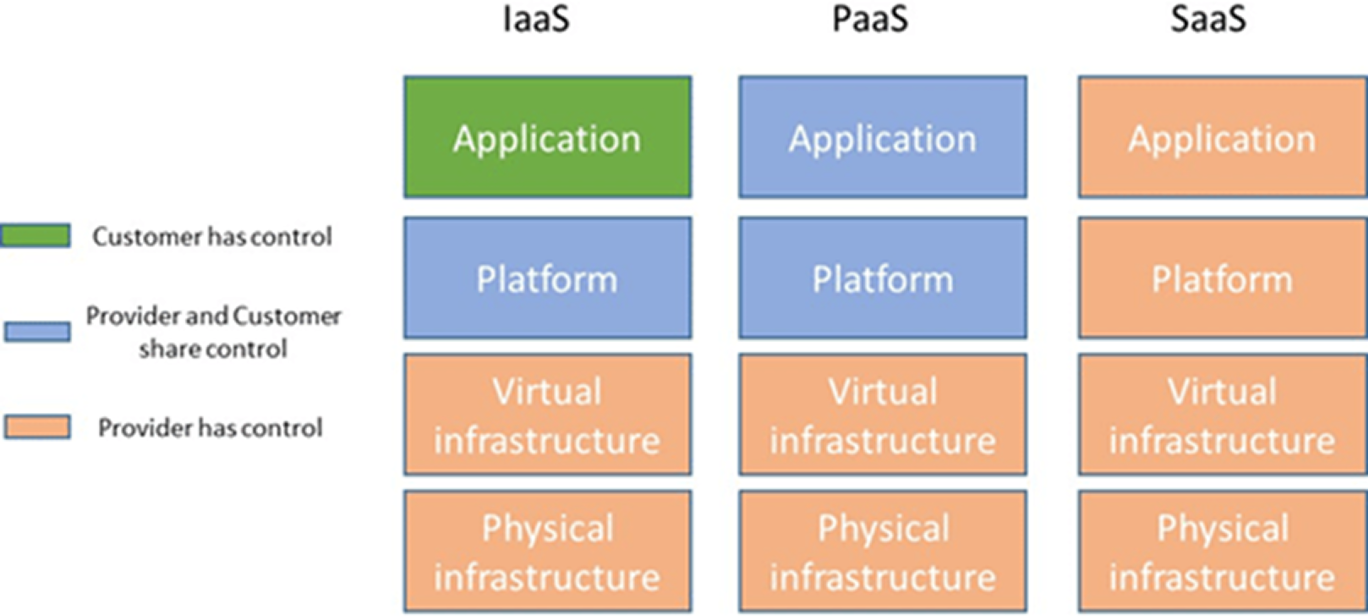

Infrastructure as a Service (IaaS):

bietet nur die grundlegende Computerinfrastruktur (z. B. physische und virtuelle Maschinen, Standort, Netzwerk, Backup usw.)

Platform as a Service (PaaS):

bietet neben der Computerinfrastruktur auch eine Entwicklungsumgebung für Anwendungsentwickler (z. B. Betriebssysteme, Ausführungsumgebung für Programmiersprachen, Datenbanken usw.)

Software as a Service (SaaS):

bietet Endnutzern Zugang zu Anwendungssoftware und Datenbanken (z. B. E-Mail, Dateiaustausch, soziale Netzwerke, ERP usw.)

Beachten Sie, dass mit zunehmender Komplexität von IaaS zu SaaS die unter der Kontrolle des Kunden stehenden Vermögenswerte in die Kontrolle des Anbieters übergehen, was die Änderungen des ISMS-Anwendungsbereichs bedingt, wie im Folgenden erläutert wird.

In Anbetracht dieser Cloud-Lösungen wird im Folgenden erläutert, wie diese berücksichtigt werden können, um sicherzustellen, dass der Geltungsbereich eines ISMS auf der Grundlage von ISO 27001 mit den Geschäftsanforderungen und der gewählten Cloud-Lösung übereinstimmt und die zu schützenden Informationen abdeckt:

Wie Sie sehen, kann sich die eingesetzte Cloud-Lösung stark auf den Umfang eines ISMS auswirken: Sie haben nicht mehr alles unter Ihrer Kontrolle, sondern nur noch die Daten, die bei Ihnen liegen. Aber was bedeutet diese Verringerung des Umfangs in Bezug auf die Risiken? Bedeutet dies, dass Sie sich weniger Sorgen um die Informationssicherheit machen müssen? Die kurze Antwort lautet nein.

Nur weil eine andere Stelle für Elemente zuständig ist, die Sie früher kontrolliert haben, bedeutet das nicht, dass die Risiken verschwunden sind. Diese Situation, in der Sie eine andere Partei mit dem Umgang mit Ihren Risiken beauftragen, wird als Risikotransfer bezeichnet und kann angenommen werden, wenn die Ergebnisse der Risikobewertung zeigen, dass eine dritte Partei eine bessere Lösung bieten kann, als wenn Sie die Vermögenswerte selbst verwalten. Für weitere Informationen siehe: 4 Möglichkeiten der Risikominderung bei der Risikobehandlung nach ISO 27001.

Die Vorteile können jedoch zunichte gemacht werden, wenn die Praktiken des Drittanbieters kein angemessenes Sicherheitsniveau bieten, das dem Umfang der Organisation entspricht. Um mit dieser Situation umzugehen, sollte eine Organisation ISO 27001-Kontrollen in Bezug auf Lieferantenbeziehungen (Anhang A, Abschnitt 15) in Betracht ziehen, z. B. durch die Festlegung von Sicherheitsklauseln in Verträgen und Dienstleistungsvereinbarungen. Für weitere Informationen siehe: 6-stufiger Prozess für den Umgang mit der Sicherheit von Lieferanten gemäß ISO 27001.

Weitere Informationen über den Umfang des Geltungsbereichs finden Sie unter Probleme bei der Festlegung des Geltungsbereichs in ISO 27001.

Wie läuft eine Zertifizierung ab?

Wenn Sie sich für die ISO 27001-Zertifizierung entschieden und alle notwendigen Aktivitäten und Investitionen getätigt haben, wie werden Sie dann wissen, ob Sie alles haben, was die Zertifizierungsstelle verlangt? Wonach genau wird der Prüfer suchen?

Zunächst führt der Prüfer das Audit der Stufe 1 durch, das auch als „Dokumentenprüfung“ bezeichnet wird. Bei diesem Audit sucht der Prüfer nach dem dokumentierten Geltungsbereich, der ISMS-Politik und den Zielen, der Beschreibung der Risikobewertungsmethode, dem Risikobewertungsbericht, der Erklärung über die Anwendbarkeit, dem Risikobehandlungsplan, den Verfahren zur Dokumentenkontrolle, den Korrektur- und Vorbeugungsmaßnahmen und dem internen Audit.

Sie werden auch einige der Kontrollen aus Anhang A dokumentieren müssen (nur, wenn Sie sie in der Anwendbarkeitserklärung für anwendbar befunden haben) – Inventar von Vermögenswerten (A.7.1.1), akzeptable Nutzung von Vermögenswerten (A.7.1.3), Rollen und Verantwortlichkeiten von Mitarbeitern, Auftragnehmern und Drittnutzern (A.8.1.1), Beschäftigungsbedingungen (A.8.1.3), Verfahren für den Betrieb von Informationsverarbeitungsanlagen (A.10.1.1), Zugangskontrollpolitik (A.11.1.1) und Identifizierung der geltenden Rechtsvorschriften (A.15.1.1). Außerdem benötigen Sie Aufzeichnungen über mindestens ein internes Audit und eine Managementbewertung.

Wenn eines dieser Elemente fehlt, bedeutet dies, dass Sie nicht für das Audit der Stufe 2 bereit sind. Natürlich können Sie noch viele weitere Dokumente vorlegen, wenn Sie dies für notwendig erachten – die obige Liste ist die Mindestanforderung.

Das Audit der Stufe 2 wird auch als „Hauptaudit“ bezeichnet und findet in der Regel einige Wochen nach dem Audit der Stufe 1 statt. Bei diesem Audit liegt der Schwerpunkt nicht auf der Dokumentation, sondern darauf, ob Ihre Organisation wirklich das tut, was die Dokumentation und die ISO 27001 vorschreiben. Mit anderen Worten: Der Auditor prüft, ob Ihr ISMS in Ihrer Organisation wirklich umgesetzt wurde oder nur ein toter Buchstabe ist. Der Prüfer wird dies durch Beobachtung, Befragung Ihrer Mitarbeiter, aber vor allem durch Überprüfung Ihrer Aufzeichnungen überprüfen. Zu den obligatorischen Aufzeichnungen gehören Bildung, Ausbildung, Fähigkeiten, Erfahrung und Qualifikationen (5.2.2), internes Audit (6), Managementbewertung (7.1), Korrektur- (8.2) und Vorbeugungsmaßnahmen (8.3); der Auditor wird jedoch erwarten, dass er noch viele weitere Aufzeichnungen als Ergebnis der Durchführung Ihrer Verfahren sieht.

Seien Sie hier bitte vorsichtig – jeder erfahrene Prüfer wird sofort bemerken, wenn ein Teil Ihres ISMS künstlich ist und nur zum Zweck des Audits erstellt wurde.

OK, Sie wussten das alles, aber es ist trotzdem passiert – der Prüfer hat eine schwerwiegende Nichtkonformität festgestellt und Ihnen mitgeteilt, dass ein ISO 27001-Zertifikat nicht ausgestellt wird. Ist das das Ende der Welt?

Sicherlich nicht. Der Prozess läuft folgendermaßen ab: Der Prüfer wird die Feststellungen (einschließlich der wesentlichen Nichtkonformität) im Auditbericht festhalten und Ihnen eine Frist setzen, innerhalb derer die Nichtkonformität behoben werden muss (in der Regel 90 Tage). Ihre Aufgabe ist es, geeignete Korrekturmaßnahmen zu ergreifen, aber Sie müssen vorsichtig sein - diese Maßnahmen müssen die Ursache der Nichtkonformität beheben; andernfalls könnte der Prüfer nicht akzeptieren, was Sie getan haben. Sobald Sie sicher sind, dass Sie die richtigen Maßnahmen ergriffen haben, müssen Sie den Prüfer benachrichtigen und ihm den Nachweis über Ihre Maßnahmen zukommen lassen. In den meisten Fällen, wenn Sie Ihre Arbeit gründlich gemacht haben, wird der Prüfer Ihre Korrekturmaßnahmen akzeptieren und das Verfahren zur Ausstellung des Zertifikats einleiten.

Es ist wichtig zu beachten, dass das Zertifikat nur drei Jahre gültig ist und während dieses Zeitraums ausgesetzt werden kann, wenn die Zertifizierungsstelle bei den Überwachungsbesuchen eine weitere wesentliche Nichtkonformität feststellt.

Zusammenfassung

Da die Basistechnologien von Jahr zu Jahr zugänglicher werden und das Angebot an verfügbaren Lösungen zunimmt, müssen die Anbieter von Cloud-Lösungen nun alternative Wege finden, um ihren Kunden die Möglichkeit zu bieten, ihre Geschäfte kosteneffizienter zu führen – und das Angebot eines höheren Maßes an Informationssicherheit kann einen großen Unterschied ausmachen. Sie sollten sich jedoch darüber im Klaren sein, dass die Vorteile für Sie als SaaS-Anbieter und für Ihre Kunden verloren gehen (oder sogar weiteren Schaden anrichten) können, wenn Ihr Cloud-Szenario nicht in die Art und Weise integriert wird, wie Sie die Informationen in Ihrer Verantwortung schützen.

Durch die Einhaltung der Anforderungen und Kontrollen von ISO 27001 können Sie eine solide Grundlage für die Definition des ISMS-Bereichs Ihrer Organisation und die Aufteilung der Verantwortlichkeiten zwischen Ihnen und Ihren Kunden schaffen. Dies hilft Ihnen bei der Planung der Kontrollen und Klauseln, die Sie als Unterscheidungsmerkmale für Ihre Cloud-Dienste anbieten werden, und ermöglicht es Ihnen, mehr Kunden zu gewinnen und zu binden und die Nachhaltigkeit Ihres Unternehmens als SaaS-Anbieter zu gewährleisten, während die Informationen und Vermögenswerte, für die Sie verantwortlich sind, angemessen geschützt werden.

Zum Autor

Stefan Priess

Stefan ist Mitgründer und Geschäftsführer von Memex Consulting

Als erfahrener Berater und Auditor für Informationssicherheit mit über zehn Jahren Erfahrung im Bereich Datenschutz und IT-Compliance kennt Niklas die Antwort auf nahezu jede Frage zur IT-Compliance.

Als Geschäftsführer von Memex Consulting bringt Stefan seine Expertise gezielt in die Entwicklung innovativer Lösungen zur Automatisierung von Compliance-Prozessen ein.

Seine tiefgehende Erfahrung in den Bereichen IT-Sicherheit und regulatorische Anforderungen macht ihn zu einem gefragten Experten für Unternehmen, die ihre Compliance-Strategien effizient und zukunftssicher gestalten möchten.

Über

Memex

Memex Consulting unterstützt Unternehmen dabei, Compliance-Anforderungen nicht nur effizient und nachhaltig zu erfüllen, sondern auch langfristig in ihre Geschäftsstrategie zu integrieren. Mit individuellen Lösungen und gezielter Automatisierung optimieren wir komplexe Compliance-Prozesse und erleichtern die Umsetzung wichtiger Standards wie DSGVO, ISO 27001 oder TISAX®. Unser interdisziplinäres Team verbindet innovative Methoden mit praxisnaher Erfahrung aus 13 Jahren. So helfen wir Unternehmen, regulatorische Anforderungen souverän zu meistern und ihre Organisation zukunftssicher aufzustellen.